Los investigadores de seguridad publicaron recientemente la actualización de seguridad pirintnaitmer para Windows para probar la efectividad de la emergencia en relación con la explotación aducida del código revisado. Descubrieron que los ataques aún eran posibles.

Cola de impresión de Microsoft Windows en el impacto (civii 202134527) “Importante“Clasificado. Después de un ataque exitoso, los atacantes pueden ejecutar código arbitrario con derechos del sistema. Todas las versiones de Windows están amenazadas por esto. El mensaje de advertencia actualizado CitadoTambién se han lanzado actualizaciones de seguridad para Windows 10 versión 1607, Windows Server 2012 y Windows Server 20216.

Si el parche no funciona …

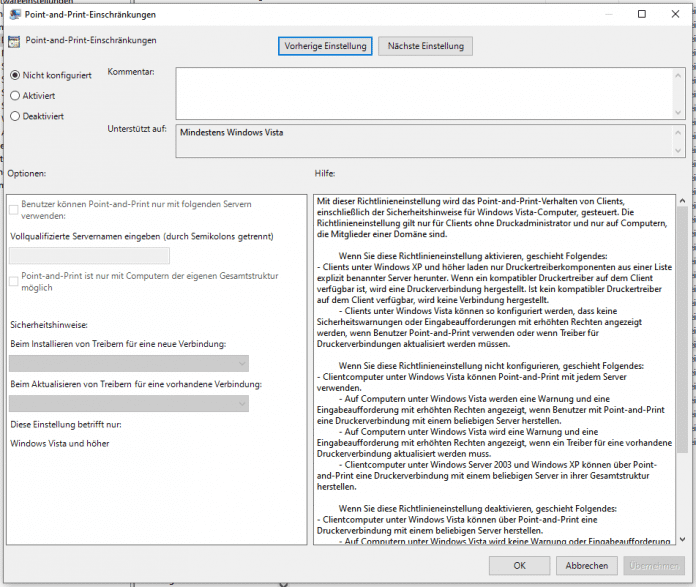

Sin embargo, como han descubierto varios investigadores de seguridad, no parece proteger eficazmente a Windows contra los ataques. Si en Política de Point and Print La funcionalidad NoWarningNoElevationOnInstall está activa, el enlace no ayuda. Carnegie Mellon University, advierte contra este ciiarti. La política le permite conectar computadoras a una impresora remota sin medios de instalación.

Los administradores deben comprobar si la política de control de impresión y puntos está en vigor y si los sistemas conectados resultantes se ven afectados.

Windows 10, 21 H 1 y el parche de seguridad instalado en nuestro sistema de prueba no se activó de forma predeterminada en la política. Sin embargo, se puede suponer que esta política es utilizada principalmente por ejecutivos en el entorno corporativo para facilitar la impresión. En consecuencia, las plantillas administrativas, las impresoras, los controles de apuntar e imprimir bajo la Política de grupo local, los administradores pueden configurar el servicio para verificar si está activo.

¿Es el nuevo parche?

Los operadores de servicios, los administradores tendrán que recurrir a paquetes, por ejemplo, para proteger las computadoras completamente inactivar spularai desea imprimir. Microsoft es consciente de este problema, actualmente no está prevista una nueva conexión. Aún está pendiente la respuesta de seguridad de Microsoft para la solicitud. (Actualizar) Mientras tanto, Microsoft respondió: “En este momento no podemos comentar”.

El centro de PrintNightmare es el cheque que falta (lista de control de acceso ACL) durante las operaciones AddPrinterDriverEx (), RpcAddPrinterDriver () Y RpcAsyncAddPrinterDriver ()

Según los analistas de seguridad, el parche ACL de Microsoft no resolverá el problema, por lo que las computadoras se vincularon a posibles ataques.

(ACTUALIZACIÓN 08/07/2021 10:35 am)

La respuesta de Microsoft se incluye en el texto actual.

(De)

“Remorseless communicator. Web nerd. Internet addict. Gamer. Hipster-friendly entrepreneur.”

More Stories

Conozca a los aficionados en el campo en el Open Championship 2023 en el Royal Liverpool

Comienza el renacimiento latino de LA Roller Derby

Las divisiones sobre la guerra de Ucrania están provocando una ruptura en la supuesta cumbre romántica EU-LADAM.